6 Minuty

Smartfony Samsung Galaxy znalazły się w centrum poważnego cyberataku, w którym zaawansowane oprogramowanie szpiegowskie przez niemal rok ukrywało się w plikach graficznych. Atakujący wykorzystali poważny błąd typu zero-day w bibliotece przetwarzania obrazów firmy Samsung, umożliwiając przejęcie pełnej kontroli nad urządzeniem ofiary – często bez jakiejkolwiek interakcji użytkownika.

Mechanizm ataku i zagrożenia płynące z LANDFALL

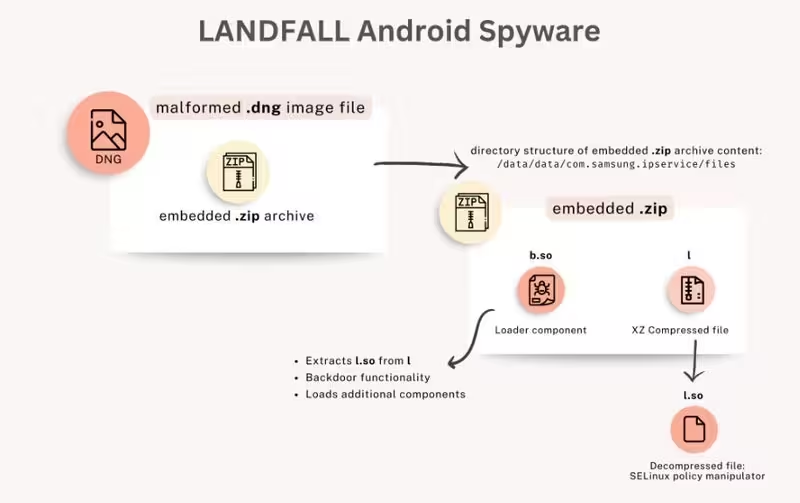

Analitycy ds. bezpieczeństwa wykryli, że kampania opierała się na zero-day CVE-2025-21042, ujawnionym w bibliotece przetwarzania obrazów Androida stosowanej w Samsung Galaxy. Cyberprzestępcy osadzili szkodliwe oprogramowanie LANDFALL wewnątrz spreparowanych plików graficznych w formacie DNG. Pliki te zostały zmodyfikowane w taki sposób, by podczas próby dekodowania lub podglądu przez aplikacje na smartfonie wzbudzić błąd systemu. Już samo przetworzenie obrazu przez system automatycznie uruchamiało złośliwy kod, umożliwiając atakującym pełny dostęp do urządzenia bez wiedzy użytkownika.

Po zainstalowaniu LANDFALL zapewniał szerokie możliwości szpiegowania: podsłuch mikrofonu na żywo, przechwytywanie rozmów telefonicznych, śledzenie GPS, przeglądanie zdjęć, wiadomości, kontaktów, rejestrów połączeń i historii przeglądarki. Oprogramowanie zostało zoptymalizowane pod kątem unikania wykrycia – przetrwało restart urządzenia i nie było wykrywane przez antywirusy.

Schemat działania szpiegowskiego oprogramowania LANDFALL

Cel ataku, przedział czasowy i zakres urządzeń

Według raportu Unit 42 firmy Palo Alto Networks, LANDFALL był używany podczas ukierunkowanych kampanii szpiegowskich, które trwały już w połowie 2024 roku, na wiele miesięcy przed wydaniem aktualizacji przez Samsung w kwietniu 2025 roku. Ataki obejmowały wybrane osoby – głównie z regionu Bliskiego Wschodu, na przykład z Turcji, Iranu, Iraku i Maroka.

Do zainfekowanych modeli zaliczają się smartfony: Galaxy S22, S23, S24, Z Fold 4 oraz Z Flip 4. Warto zaznaczyć, że wstępne analizy nie wykazały kompromitacji najnowszej linii Galaxy S25.

Po kwietniowej aktualizacji łatającej CVE-2025-21042 Samsung wprowadził kolejny patch usuwający podobną podatność (CVE-2025-21043) we wrześniu 2025 roku. Firma Meta, właściciel WhatsAppa, publicznie ogłosiła, że nie udokumentowano przypadków wykorzystania platformy WhatsApp do dystrybucji szkodliwych plików, mimo początkowych doniesień o rozsyłaniu zainfekowanych obrazów przez komunikatory internetowe.

Skala zagrożenia – czemu kliknięcia nie były konieczne

Opisywany atak uwidacznia poważne ryzyko związane z bibliotekami analizującymi multimedia. Muszą one obsługiwać wiele zaawansowanych oraz często zamkniętych formatów graficznych, dlatego stanowią atrakcyjny cel dla cyberprzestępców. Umiejętnie zmodyfikowany plik obrazu może wywołać wykonanie złośliwego kodu podczas automatycznego przetwarzania, bez udziału użytkownika. Wystarczyło więc otrzymać taki plik, a urządzenie, które generuje automatyczne podglądy lub miniatury, mogło zostać natychmiast przejęte.

Praktyczne sposoby zabezpieczenia Galaxy przed spyware

- Zainstaluj aktualizacje: Upewnij się, że Twój smartfon posiada poprawkę zabezpieczeń Androida z kwietnia 2025 roku lub nowszą, włączając najnowsze łatki Samsunga.

- Wyłącz automatyczne pobieranie i podgląd: Wyłącz automatyczne pobieranie mediów i podgląd obrazów w aplikacjach typu WhatsApp lub Telegram.

- Aktywuj tryby ochrony: Uruchom zaawansowaną ochronę Androida (Advanced Protection) lub tryb blokady (Lockdown Mode) na iOS, jeśli jesteś użytkownikiem wysokiego ryzyka.

- Ogranicz uprawnienia aplikacji: Odbierz niepotrzebny dostęp do mikrofonu, lokalizacji lub pamięci tym aplikacjom, które tego nie wymagają.

- Obserwuj nietypowe zachowanie: Zwracaj uwagę na nagły wzrost zużycia baterii, nietypową aktywność sieciową lub nieoczekiwane zmiany działania aplikacji.

Podsumowując: regularnie aktualizuj system, nie pobieraj nieznanych plików automatycznie i traktuj niespodziewane obrazy – nawet przesyłane przez znajomych – z ostrożnością. Incydent LANDFALL przypomina, że nawet codzienne funkcje, takie jak podgląd zdjęć, mogą stać się furtką dla ataku, jeśli w podstawowych bibliotekach systemowych kryją się luki bezpieczeństwa.

Techniczne aspekty podatności LANDFALL

Podatność CVE-2025-21042 to przykład krytycznego błędu typu buffer overflow w bibliotece parsera DNG, pozwalający atakującym na wstrzyknięcie kodu i przejęcie kontroli na poziomie systemu operacyjnego Android. Z perspektywy bezpieczeństwa smartfonów, obrazuje to rosnące zagrożenia związane z przetwarzaniem multimediów, w szczególności w środowisku z rosnącą fragmentacją Androida oraz dużą liczbą zamkniętych rozwiązań producentów.

Biorąc pod uwagę coraz powszechniejsze wykorzystanie sztucznej inteligencji do automatycznego klasyfikowania obrazów oraz aktywne generowanie miniatur, wzrasta ryzyko, że podobne exploity będą pojawiać się również w przyszłości. Właściciele popularnych modeli Galaxy powinni więc niezwykle poważnie traktować kwestie bezpieczeństwa danych i prywatności.

Wpływ na ekosystem Samsunga i komunikatorów internetowych

Samsung od kilku lat implementuje dodatkowe warstwy zabezpieczeń – od własnej platformy Knox, przez certyfikowane szyfrowanie urządzeń, po cykliczne aktualizacje bezpieczeństwa. Jednak opisywany przypadek pokazuje, że nawet najbardziej znane marki nie są odporne na szybko powstające luki. Warto podkreślić, że choć początkowe raporty sugerowały powiązania z komunikatorami (np. WhatsApp), niezależni badacze oraz Meta wskazują, że sama platforma nie była wektorem ataku, a zagrożenie wynikało z przetwarzania multimediów przez system operacyjny.

Dla użytkowników korzystających z komunikatorów oznacza to konieczność zwiększonej czujności i kładzenia nacisku na dobre praktyki cyfrowe, m.in. ograniczanie automatycznych pobrań oraz weryfikowanie źródła plików.

Różnicujące czynniki i analiza konkurencyjna

W porównaniu do poprzednich cyberataków na urządzenia mobilne, przypadek LANDFALL wskazuje na wzrost zaawansowania technik maskujących zarówno obecność oprogramowania szpiegowskiego, jak i skutki kompromitacji. Wykorzystanie niewidocznych na pierwszy rzut oka błędów w przetwarzaniu formatów graficznych DNG pokazuje, że cyberbezpieczeństwo smartfonów wymaga znacznie więcej niż tylko instalacji antywirusa. Kluczowe staje się śledzenie oficjalnych kanałów aktualizacji, korzystanie z zaawansowanych funkcji ochronnych oraz zwiększanie świadomości użytkowników co do ewolucji metod ataku.

Podsumowanie oraz rekomendacje dla użytkowników Samsung Galaxy

Przypadek szpiegowskiego oprogramowania LANDFALL to ostrzeżenie dla wszystkich właścicieli nowoczesnych smartfonów. Pokazuje, jak bardzo istotne jest regularne aktualizowanie oprogramowania, stosowanie najlepszych praktyk bezpieczeństwa oraz ostrożność podczas przyjmowania każdej nieznanej treści multimedialnej. Dzięki szybkim reakcjom oraz współpracy zespołów bezpieczeństwa, zagrożenie zostało zneutralizowane – jednak klucz do ochrony leży także w rękach samych użytkowników.

Referencje i źródła techniczne

- Palo Alto Networks Unit 42, raport dotyczący zagrożenia LANDFALL (unit42.paloaltonetworks.com)

- CVE-2025-21042, CVE-2025-21043 – wpisy w National Vulnerability Database (nvd.nist.gov)

- Samsung Security Updates (security.samsungmobile.com)

- Oficjalne komunikaty firmy Meta dotyczące WhatsApp

Źródło: phonearena

Zostaw komentarz